Uzmana Sorduk: Dolandırıcıların Gönderdiği Bağlantıya Tıklarsanız Başınıza Gelebilecek En Kötü Senaryolar

Bilgisayarınızın, tabletinizin veya telefonunuzun kamerasına erişim sağlamaktan, kart şifrelerinizi öğrenmeye kadar aklınıza gelebilecek her şey. Teknoloji yüzyılında Bugün prestijiyle mümkün. Her gün yeni bir formül kullanan insanlar, hatta bazen hatta devletlerTehlikeli olaylara yol açan bu durumların çok büyük bir tehdit olduğunu tahmin edebilirsiniz.

Ayrıca bu tehditle karşılaşmanız durumunda başınıza neler gelebileceğine ilişkin bilgileri de sizlere sunuyoruz. en kötü senaryolarSıraladık ve siber güvenlik uzmanıyız Yasir GökçeBu yöntemleri nasıl kullandıklarını konuştuk ve anlattık:

Kendisine sorduğumuz ilk soru şuydu: “Nasıl oluyor da dolandırıcıların gönderdiği bağlantıya tıkladığımızda tüm dosyalarımıza ulaşabiliyorlar?” soru şuydu. İşte Yasir Gökçe’nin yanıtları:

Bu saldırı türünde en sık kullanılan yöntem ise “drive-by download” dediğimiz saldırı türüdür. Bu saldırının kurbanı belirli bir dosyayı açmak veya bir siteye tıklamak Yeterli. Daha sonra, kötü amaçlı yazılım veya kod otomatik olarak bilgisayara yüklenir ve bilgisayarınızın kasasını ve işletim sistemini yok eder. güncelleme seviyesine görekendini aktive eder.

Bilgisayarınıza indirilen ve kendi kendini yok eden kötü amaçlı yazılımlar bazen zararsızdır. “reklam yazılımı”Peki istenmeyen reklam olarak Etkisini gösterebildiği gibi hedefe daha zararlı siber tehditler de sunabilmektedir. Bu etki kötü amaçlı yazılımlardan veya kod türüne göreDeğişir: Virüs, truva atı, mantık bombası, casus yazılım, solucan, cryptojacking vb. Duruma göre farklı zararlı sonuçlar ortaya çıkar.

Bu kötü amaçlı yazılımlar bazen izin vermedin Sosyal medya uygulamalarının bilgilerinizi paylaşma izinlerini manipüle eder ve bilginiz olmadan değiştirebilir. Bazen internet Trafik bilgilerinizin saklandığı alanveya tabloyu manipüle ederek internet trafiğinizi kendi ağına yönlendirir ve hassas bilgilerinizi ele geçirir.

Ama en kötü kısmı bu değil: gelişmiş ayrıcalıklarla erişim İhtiyaca göre kötü amaçlı yazılım yükler. Örneğin; Cryptominer kurarak tüm sisteminizi rehin alabilirsiniz. kripto hırsızlığıAyrıca şöyle bilinir.

Bir diğer kötü senaryo ise araçlarımızın telefon, tablet, bilgisayar gibi kameralarına erişebilmeleridir. Peki bunu nasıl yapıyorlar?

Her siber saldırıda olduğu gibi “kamera enfeksiyonu” Bu tür saldırılarda siber suçlu bir şekilde sistemimize erişim sağlar ve bu erişimi kötüye kullanmaya başlar. Bu baskın özellikle dizüstü bilgisayar, televizyon, telefon veya CCTVgibi kameraların bulunduğu bilgi sistemlerine yönelik bir tehdit olup, ilgili sisteme uzaktan erişim yoluyla erişim sağlar ve “ayrıcalık yükseltme” olarak bilinen yetki artırma formülü ile ilerler.

Bu siber saldırıda çoğunlukla “Uzaktan Erişim Truva Atı” adı verilen kötü amaçlı yazılım kullanılıyor. Sisteme bulaşan ve ayrıcalıkları istenilen düzeye çıkarmayı başaran siber suçlar, kameraları kullanarak virüs bulaştıran yazılımlar veya tarayıcı eklentileribunları indirir ve etkinleştirir.

Bunlar biz farkına varmadan arka planda çalışmaya devam ediyor. Kamera bile LED ışığı yanmıyor2013 yılında aktif hale getirildi macbook’umBu, üzerinde yapılan bir PenTest çalışmasında ortaya çıktı.

Bu durumdan kendimizi nasıl koruyabiliriz?

Kamera kullanmıyorsanız ancak kameranızın ışığı açıksa kamerayı hemen kullanabilirsiniz. Başvuruların açık olup olmadığı muayene edilmelidir. Bunu bilgisayar ayarlarınıza girip “kamera ayarları” yazarak yapabilirsiniz. Tarayıcı açık olmasa da Kamera etkinse,Sorun tarayıcı eklentilerinde.

ile ilgili eklentiyi kaldırarak veya silerek Geçici de olsa bir çözüm bulabilirsiniz. Bunların dışında bilgisayarınızın kamera kayıtlarının tutulduğu belgeye giderek kasıtsız kamera kayıtları olup olmadığını da kontrol edebilirsiniz. Genel bir analiz yapmak gerekirse günümüzde pek çok kişi kameralarını kullanıyor. bir grubun yardımıylakapatabilirsiniz.

En önemlisi bilgisayarınızın işletim sistemi ve yazılımıdır. güncel tutmak. Güncel bir antivirüs programı sorunun önlenmesinde ve giderilmesinde büyük rol oynuyor. Teknik bilgisi yüksek olan kullanıcılar protokoller ve hizmetlerBunun yerine güvenlik duvarı üzerinden erişimi devre dışı bırakabilirler.

Günümüz teknolojisiyle kredi/banka kartı şifrelerimizi klavye hareketlerinden öğrenmeleri mümkün. Bunu nasıl yapabilirler?

Bu işlemlerden biri de bilgisayara keylogging yani klavye tuşlarının kaydedilmesidir. basımların kaydedilmesi donanım USB’sine benzeyen bir modül eklemektir. Alternatif olarak sisteme halihazırda erişim kazanmış bir aktör tuş kaydedici yazılımıBu şekilde indirip çalıştırabilir ve klavye tuş vuruşlarını kaydedebilirsiniz.

Dahası, Wi-Fi özellikli klavyeler Çok önemli bir kısmı “KeySniffer” saldırısına karşı savunmasızdır. Bu klavyelerde sinyaller veya paketler güvenli olmayan radyo protokolleri üzerinden iletilir ve şifrelenmez.

Saldırgan, klavyenin yakınına bir KeySniffer yerleştirerek bu şifrelenmemiş sinyal aktarımını yakalayıp analiz edebilir. Bu nedenle Wi-Fi yoluyla bağlanan klavyelerden kaçınılmalı ve Bluetooth veya kablolu klavyelertercih edilmelidir.

Nihayet; klavyeye basma hızı, sertliği, süresi ve yoğunluğu hangi düğmeye basıldığını anlar yapay zeka uygulamaları geliştirilmektedir. Ayrıca klavye tuşunun çıkardığı sesler nüans farkını anlamak Yapay zeka çalışmaları var. Siber güvenlik uzmanları, yapay zekanın siber suçlular tarafından bu amaçla da kullanılacağını öngörüyor.

Özellikle e-posta yoluyla gönderilen bazı bağlantılar, yeni alan adı adresleriyle tamamen aynı olabilir. Bunu nasıl ayırt edebiliriz?

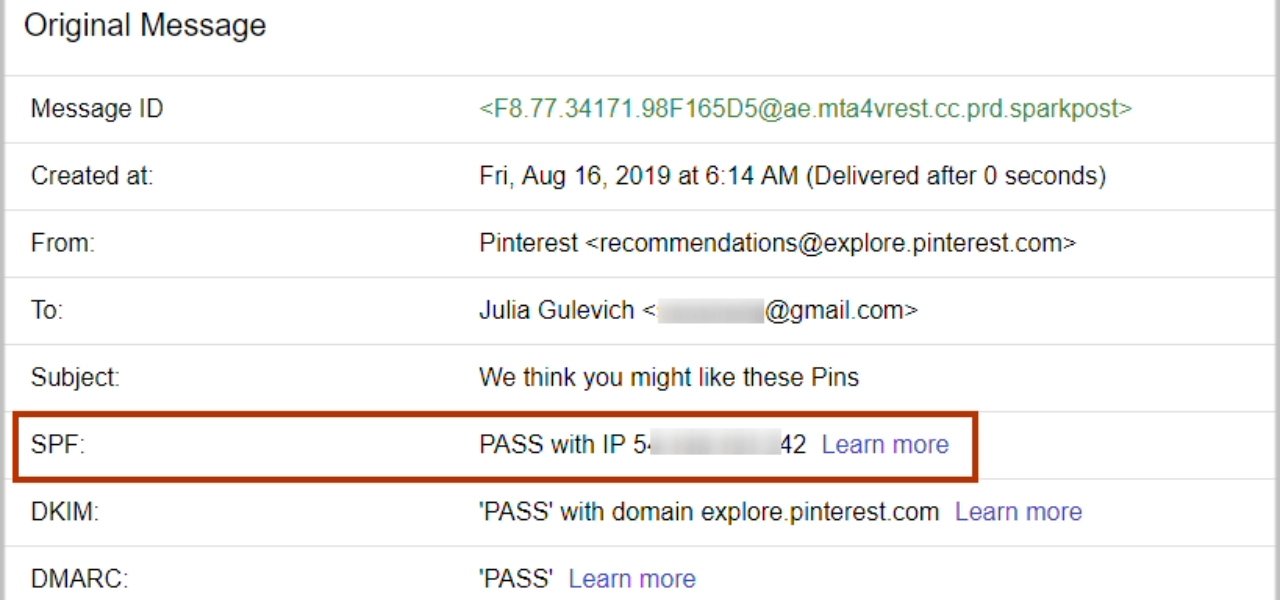

Sahtecilik adı verilen bir yöntem kullanılarak, e-posta başlığı manipule etmek Bu mümkün. Bunun için Outlook, Gmail gibi bir e-posta sunucusu ve güvenilmez Basit Posta Aktarım Protokolü gereklidir. (SMTP)Protokol yeterlidir.

Bu sayede e-posta başlığındaki içerik “gönderen, yanıtla veya geri gönder” Gibi bilgiler, e-posta gövdesi dışında bir formatta oluşturulabilir. SMTP bunu yapar Doğrulayacak bir mekanizma yokBu nedenle e-postanın gerçek olup olmadığını tespit edemiyor.

E-posta sahtekarlığının tespiti için mesaj içeriği ve kalitesi kontrol edilmeli ve fark edilebilir düzeyde olmalıdır. ciddi yazım ve bağlamsal hatalar Var olup olmadığı kontrol edilmelidir. Ayrıca e-posta başlığındaki gönderen ve alıcı bilgileri ile e-posta adresi arasında uyum olması gerekir.

Ayrıca, ALINDI-SPFbilgiye karşı “Geçti” ifadesi gerçekleşmelidir. Burada yer alan “Fail” veya “Gecikmeli Başarısızlık” ifadeleri dolandırıcılık belirtisi Öyle. Harici olarak güvenli e-posta protokolleri kullanılmalıdır. (Örneğin SPF, DKIM, DMARC vb.)

Ve son olarak yukarıdaki senaryoların dışında ne gibi kötü senaryolar bizi bekliyor? Bunlardan daha kötü bir şey var mı?

Fiziksel dünyada fiziksel etkiler yaratan, yaralanma ve ölüme yol açabilen siber saldırıların dışında, devletler debu siber suçlardan nasibini aldı.

Örneğin; Rusya, Ukrayna’daki bir enerji santralinin kontrol sistemlerine erişim sağladı ve elektriksiz insanlar bırakmakya da ABD’nin İran’daki Natanz uranyum tesislerinin değerli bir kısmına erişimi. hackleme yoluylaÖrnek olarak zarar (Stuxnet olayı) verilebilir.

Bu saldırının ardından dijital yollarla kontrol edilebilen bir cihaz ortaya çıktı baraj kapıları açılabilir; tren raylarında hemzemin geçitlerHastanede kişisel tıbbi veriler manipüle edilebilir veya tahrif edilebilir.

Kendisiyle daha önce “Bir bağlantıya tıklayıp saldırıya uğrarsanız ne yapmalısınız?” konusunu konuşmuştum. Temalı bir içerik paylaştık:

Demek istediğimiz, internette gördüğünüz her bağlantıya, siteye veya e-postaya tıklamanız gerektiğidir. tıklamamak Faydaları var. siber güvenlik uzmanı Yasir GökçeBu bilgiyi bizimle paylaştığınız için teşekkür eder, internette güvenli bir gezinme geçirmenizi dileriz!